Palo Alto ilk kurulum

Yeni Palo Alto Networks güvenlik duvarınızı çıkardıktan sonra veya fabrika ayarlarına sıfırladıktan sonra, aygıt fabrikada kurulu minimum yapılandırma ve yazılım görüntüsünden başka hiçbir şey olmayan boş bir durumdadır. Buradan nereye gidiyorsunuz? Yeni Başlarken serisindeki ilk taksitimiz, güvenlik duvarınızı operasyon için hazırlamanın ilk aşamalarında size yol gösterir.

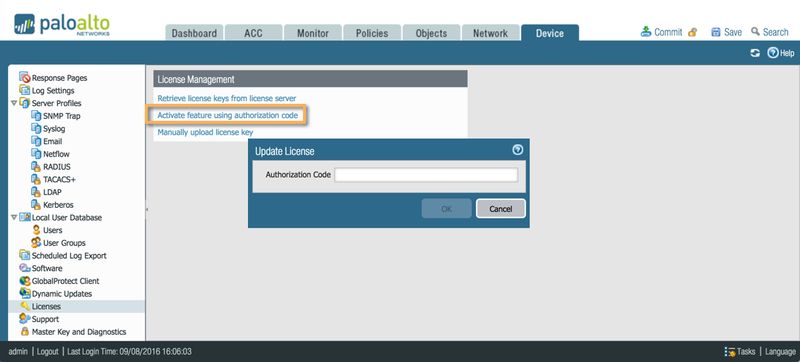

Güvenlik duvarına ilk kez nasıl bağlanacağınıza, lisansların nasıl kurulacağına, yeni yazılım ve içerik indirebileceğinize ve ilk güvenlik politikanızı nasıl hazırlayacağınıza bakacağız.

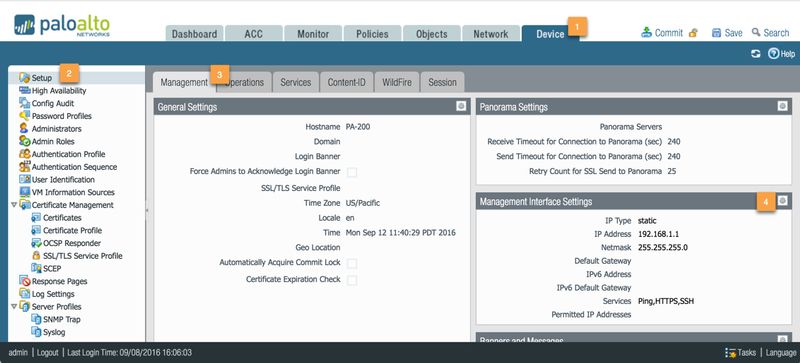

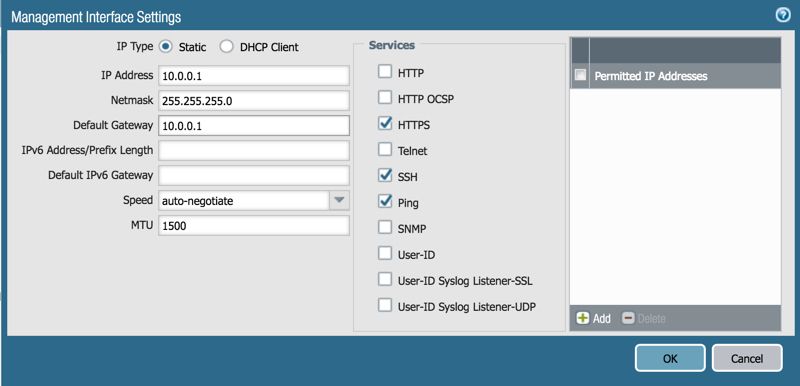

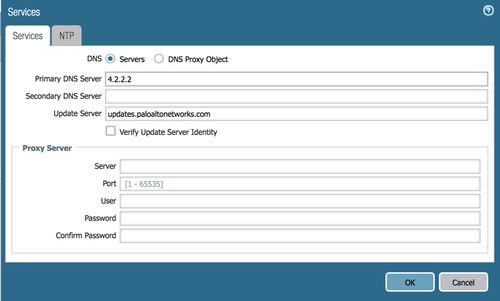

Yapılandırmak istediğiniz ilk şey, daha sonra yeni cihazınızı kurmaya devam etmeyi kolaylaştıran yönetim IP adresidir.

1. İlk kurulum

Yeni aygıta bağlanmak için kullanılabilen iki yöntem, yönetim bağlantı noktasındaki bir ağ kablosu veya bir ethernet-to-db-9 konsol kablosu kullanmaktır.

Bir konsol kablosu kullanırken, terminal emülatörünü 9600dud, 8 veri biti, 1 durdurma biti, eşlik yok, VT100 olarak ayarlayın. Eğer PuTTY kullanırsanız, bağlantı tipi Seri olarak ayarlanmışsa uygun konfigürasyon ile gelmelidir .

Kabloları ve iş istasyonunu hazırladıktan sonra, üniteyi elektrik prizine takın ve güvenlik duvarının açılmasını izleyin.

Konsol, önyükleme sırasını verir:

Cihaz açıldıktan sonra konsol bağlantısında bir giriş istemi görüntülenir ve SSH veya SSL bağlantıları 192.168.1.1'e yapılabilir.

Adım 1.1'de konsolu ve SSH'yi vurgulayacağız. ve adım 1.2'deki Grafik Kullanıcı Arayüzü veya GUI. Varsayılan kullanıcı adı ve şifre admin / admin'dir, bu yüzden devam edip CLI'yi açmak için giriş yapalım. Buradan, cihaz için uygun IP adresini ve alt ağını ve varsayılan ağ geçidi ve DNS ayarlarını ayarlamaya başlayacağız, böylece birim güncellemeleri daha sonra toplayabilir.

şlem tamamlandıktan sonra tarayıcı sonunda IP adresi değiştikçe zaman aşımına uğrar, bu yüzden yeni IP'ye yeniden bağlanmak için adres çubuğundaki adresi manuel olarak değiştirmeniz gerekir.

1.3 İlk adımı bitirmek

Güvenlik duvarı şimdi LAN ağınızda çalışmak için uygun bir IP adresiyle yapılandırılmıştır, bu yüzden devam edin ve kabloları bağlayın:

- Arabirim 1'i yönlendiriciye bağlayın

- Arabirim 2'yi anahtara bağlayın

- Yönetim (mgmt) arayüzünü anahtara bağlayın

Ağdan yönetim IP'sine bağlanabilmeniz ve internete bağlanabilmeniz gerekir.

Lisanslar başarıyla eklendikten sonra Lisanslar sayfası buna benzer:

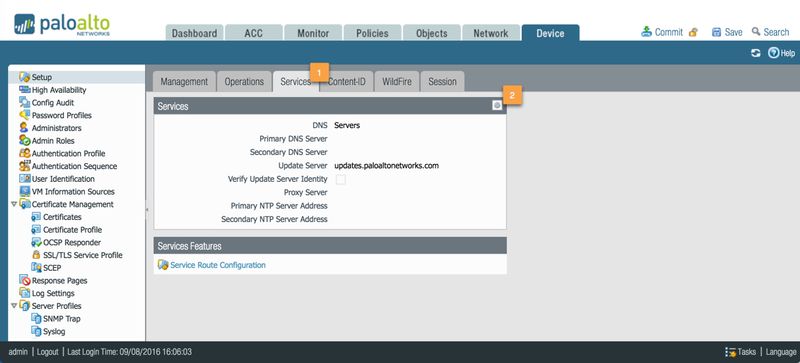

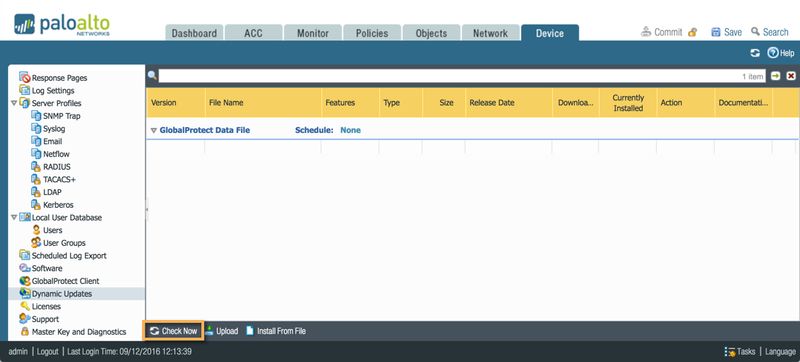

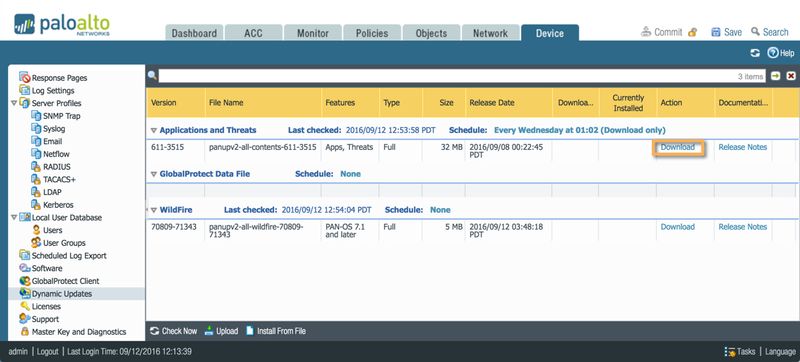

Artık bu cihazdaki içeriği güncellemeye hazırsınız, bu yüzden Cihaz sekmesine gidin, ardından sol bölmeden Dinamik Güncelleştirmeler'i seçin.

Bu sayfa ilk açıldığında, indirilecek görünür paket olmayacaktır. Sistem önce mevcut olanları görüntüleyebilmeden önce mevcut güncellemelerin bir listesini getirmelidir, bu yüzden Şimdi Kontrol Et'i seçin.

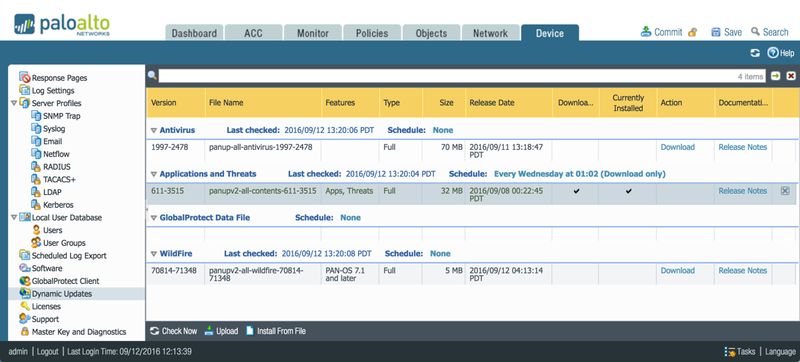

Şimdi Uygulamalar ve Tehditler paketi ile yaptığınız gibi Antivirüs paketini indirin ve yükleyin.

Bu görevler tamamlandığında, her paketin sizin için uygun olan bir zamanda otomatik olarak indirilip yüklenmesi için bir program belirlemek iyi bir zamandır. İçerik güncellemeleri, üretim sırasında yüklenebilir ve mevcut oturumları kesintiye uğratmaz, bu nedenle gün boyunca güncellemeleri uygulamak güvenlidir. Bununla birlikte, çoğu kuruluş riski en aza indirgemek için gece veya mesai saatleri boyunca güncellemeleri gerçekleştirmeyi tercih eder.

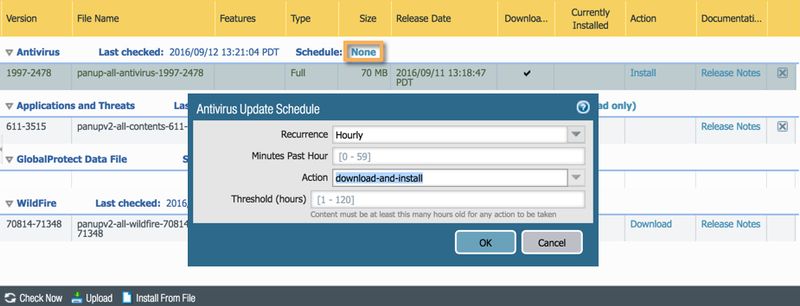

Zamanlamanın yanındaki zaman çerçevesini tıklayarak bir zamanlama ayarlayın:

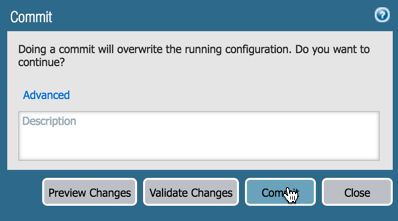

Uygun programları belirledikten sonra değişikliği yapın.

Not:Eşik ayarı, bir taahhüt gönderilmeden önce ve paketin yüklenmesinden önce tutulacak bir süredir. Beklemenin süresi dolduğunda, paketin hala mevcut olduğunu veya yeni biriyle güncellendiğini doğrulamak için başka bir kontrol yapılır. Aynı paket güncelleme sunucusunda hala mevcutsa, kurulur. Daha yeni bir paket mevcutsa, indirilir ve Treshold zamanlayıcısı sıfırlanır.

İşlem tamamlandıktan sonra, devam edip eski bir işletim sistemi üzerine kurulduğunda sistemi daha yeni bir PAN-OS'ye yükseltin.

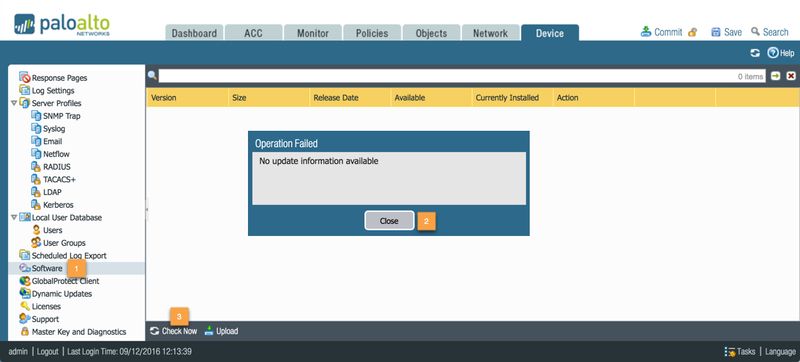

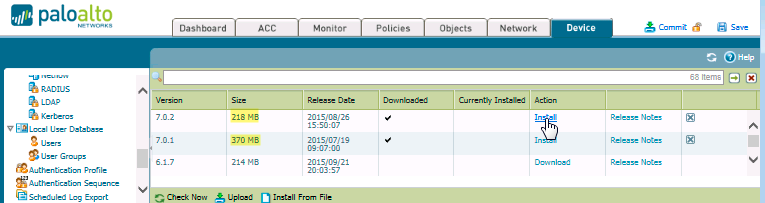

Aygıt sekmesinde, Yazılım bölümünü açın. Ilk kez bu sekmeyi, bir pop-up görüntülere erişebilmesini hiçbir güncelleme bilgileri , mevcut sistem güncelleme sunucusu ile daha önce iletişime geçtiği ve hangi güncelleştirmeler bilmediği için. Devam edin ve bu pencereyi kapatın, ardından Şimdi Denetle'yi seçin.

Bir sonraki bölüm, cihazınızda hangi versiyonun aktif olduğuna bağlı olarak değişebilir. Güvenlik duvarınız zaten 7.1.0 veya daha yüksek çalışıyorsa, en son bakım sürümünü yüklemeniz gerekebilir. Güvenlik duvarınız 6.1.x üzerinde bulunuyorsa, hem PAN-OS 7.0.1'i hem de en son 7.0.x sürümünü yükleyeceksiniz. Daha küçük kümülatif güncellemelere izin vermek için, büyük bir kod trenindeki ilk görüntü bir temel görüntü olarak kullanılır. Sonraki güncellemeler veya bakım sürümleri daha küçüktür ve çoğunlukla güncellemeleri içerir.

Bu durumda 7.0.2'yi yükleyin, ancak devam edip daha yeni bir sürümü seçin. Kurulum tamamlandıktan sonra, istenen sürüm ulaşılana kadar sonraki ana sürüme geçmek için adımları tekrarlayın.

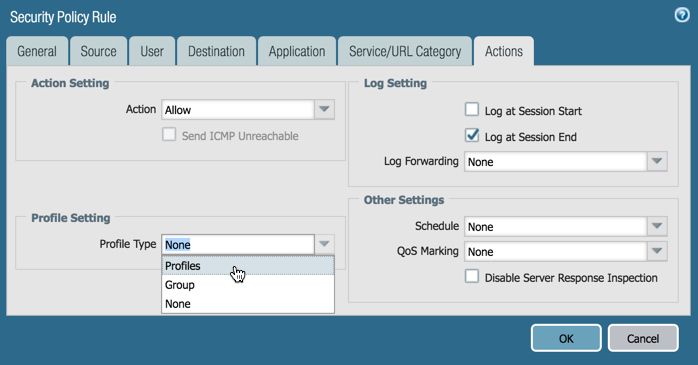

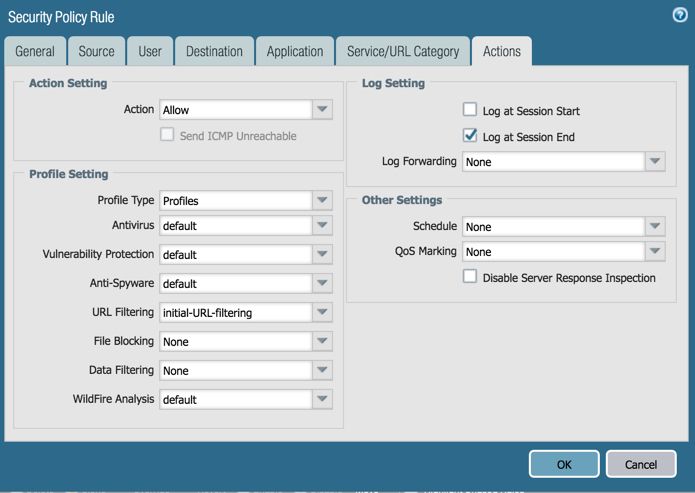

3. Güvenlik profillerini hazırlama

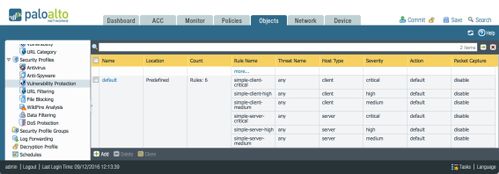

Sistem, her kategoride bir varsayılan güvenlik profili önceden yüklenmiş olarak gelir.

Şimdilik, URL filtrelemesi dışında, yapılandırmayı bu varsayılan profillerle başlatacaksınız.

"Bir çentiği tekmelemek" için hazır olduğunuzda lütfen bu eğiticiye göz atın: Güvenlik Politikanızı Optimize Etme: https://live.paloaltonetworks.com/t5/Featured-Articles/Optimizing-Your-Security-Policy-with-video/ta-p/78659 Güvenlik Politikanızı Optimize Etme

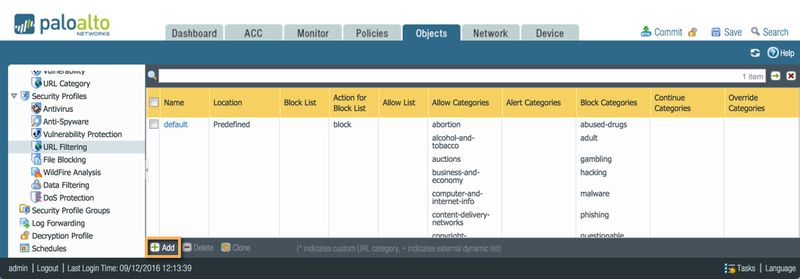

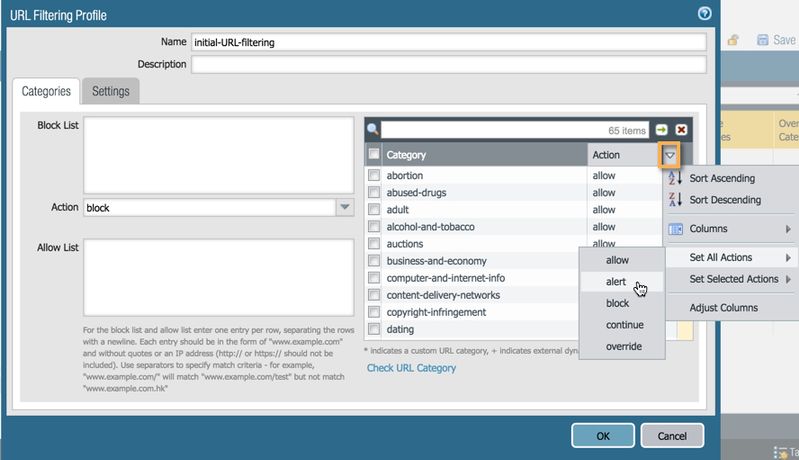

Nesneler Sekmesine gidin, Güvenlik Profilleri> URL Filtreleme'yi seçin ve yeni bir URL filtreleme profili ekleyin.

bu ilk özel URL filtreleme profilde, izin eylemi URL filtreleme kaydı girişine yaratmaz olarak, uyarmak yerine izin vermek için tüm eylemleri ayarlayarak başlayın. Ağda gerçekleşen web taraması türüyle ilgili biraz bilgi edinmek için uyarılacak eylemleri ayarlayın.

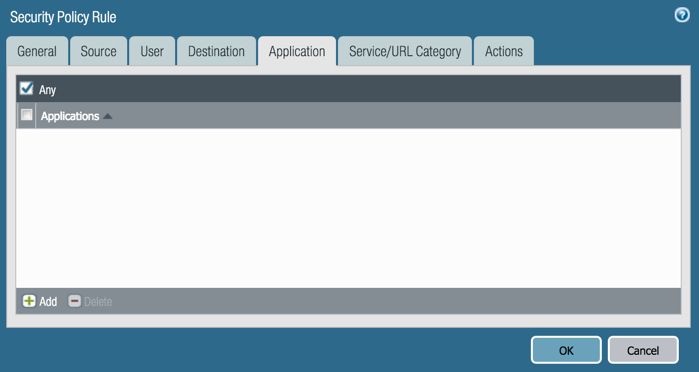

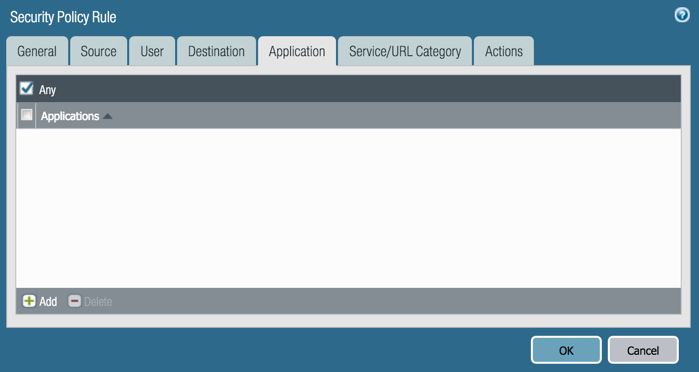

4. Uygulamalar

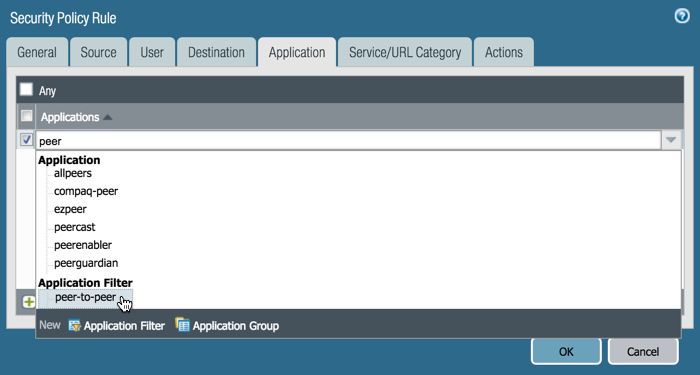

Güncelleme paketlerini indirdikten sonra, güvenlik duvarı güvenlik ilkesi oluşturmak için kullanabileceğiniz birçok uygulama içerir, ancak bu uygulamalar, uygulama filtreleri olarak adlandırılan davranışlarına dayalı uygulama grupları oluşturmak için yararlı meta verilerle birlikte gelir . Uygulamaları bir gruba manuel olarak eklemek ve listeyi güncel tutmak yerine, uygulama filtresi, belirli bir davranışla eşleşen yeni uygulamaları otomatik olarak uygulama filtresine ekler ve güvenlik politikasının uygun eylemi gerçekleştirmesini sağlar.

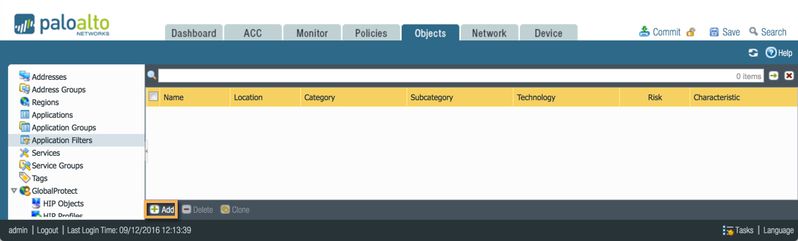

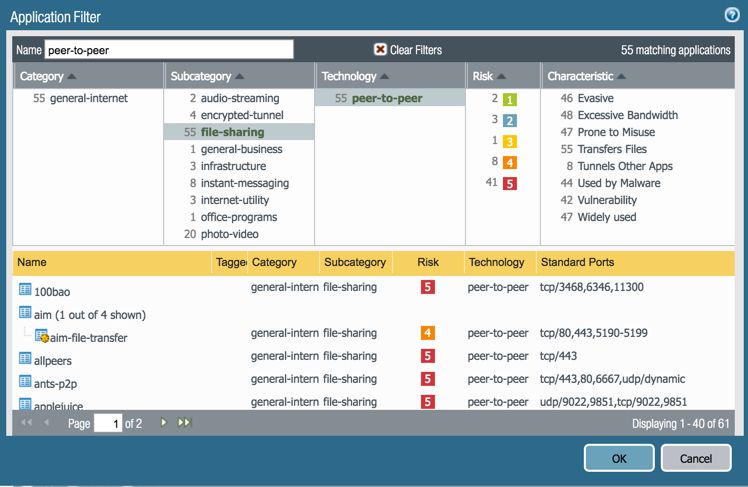

İlk politika için istenmeyen davranışlara sahip bir uygulama filtresi oluşturun. Nesneler sekmesine gidin, ardından Uygulama Filtreleri'ni seçin.

Örnek olarak, Alt kategori dosya paylaşımı ve Teknoloji eşler arası eşleştirmesi ile eşleşen tüm uygulamaları eklediğiniz eşler arası adında bir uygulama filtresi oluşturacaksınız

Artık ilk güvenlik politikanızı oluşturmaya ve günlüklere bakmaya hazırsınız, ancak önce ağ yapılandırmasına bakmak için hızlı bir yol gösterelim.

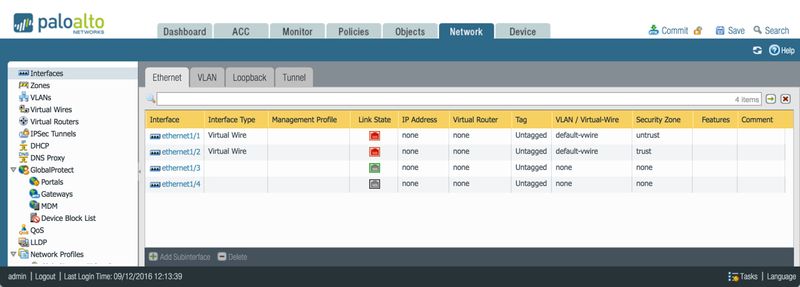

5. Ağ yapılandırması

Ağ sekmesine gidip Arabirimler'e bakarsanız, 1 ve 2 numaralı arabirimlerin her ikisinin de Sanal Tel veya vwire olarak ayarlandığını görürsünüz ve her ikisi de varsayılan vpile eklenir.

Bir vwire, diğer arayüz konfigürasyon türlerine göre bazı ilginç avantajlara sahiptir: arayüzde IP adresi gerektirmeyen ve yönlendirme konfigürasyonu gerektirmeyen bir kablonun çarpması olarak kabul edilir. Yönlendiriciniz arasında kolayca takılabilir ve geçiş trafiğini başlatmak için geçiş yapabilirsiniz. Yaklaşan makalelerde diğer arabirim türlerini ele alacağız, ancak şimdilik vwire yapılandırmasına sadık kalacağız.

Arayüzler kırmızıysa, aktif bir cihaza bağlı değildir, ethernet1 / 1'in giden yönlendiricinize bağlı olduğundan ve ethernet1 / 2'nin dahili anahtarınıza bağlı olduğundan ve her iki arabirimin de yeşil olduğundan emin olun.

6. Güvenlik politikası ve kayıt

Artık cihazınızı hazırladığınıza göre, güvenlik politikalarına bakalım ve iyi bir trafiğin çıkmasına ve kötü trafiğin engellenmesine olanak tanıyan bir başlangıç yapılandırması hazırlayalım.

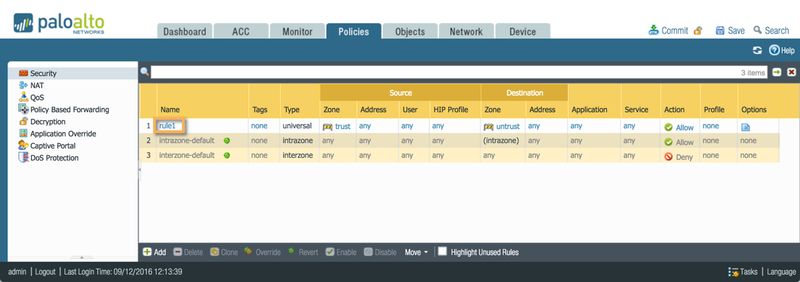

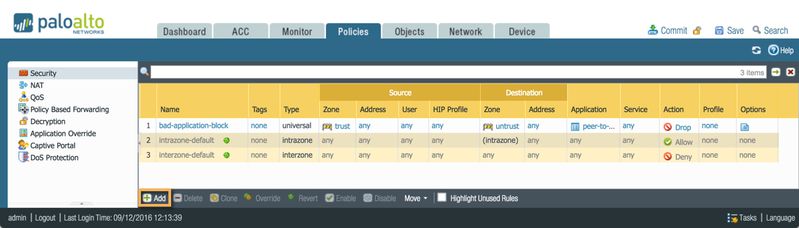

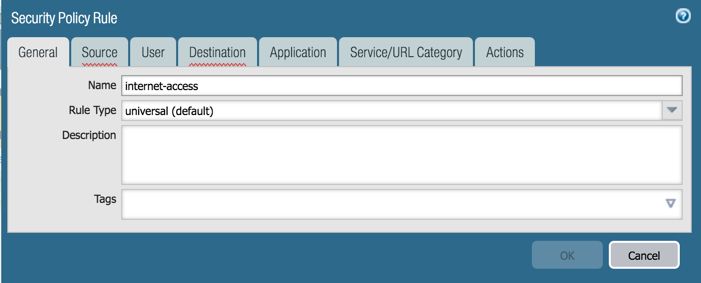

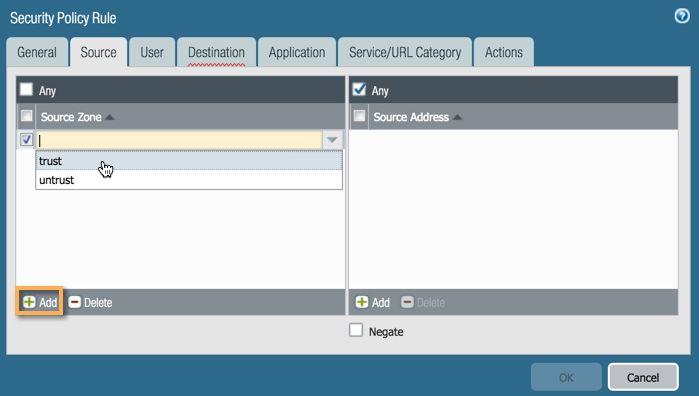

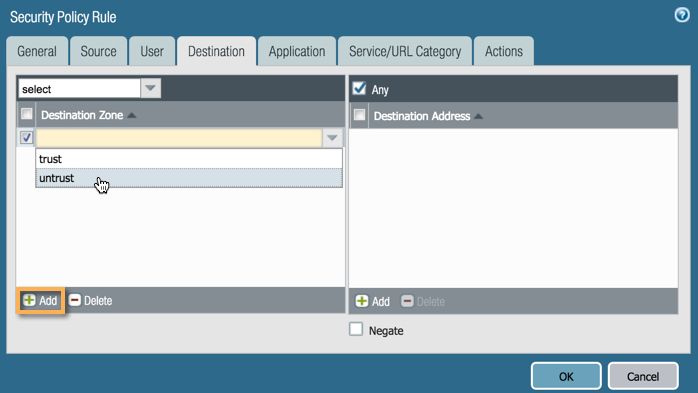

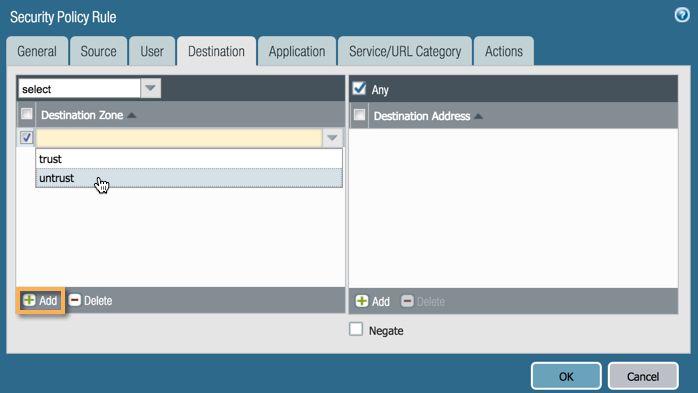

İlk güvenlik politikası, denetim olmaksızın tüm giden trafiğe izin verir. Intrazone'a izin veren ve interzone trafiği engelleyen iki varsayılan kural vardır. Yaklaşan son oturumda bu son iki vede yakınlaşacağız.

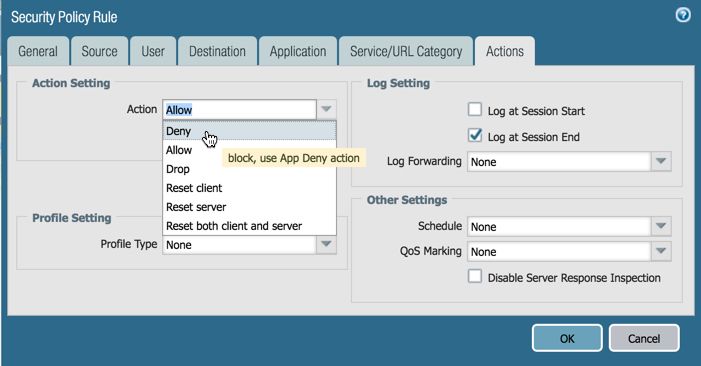

Ardından, diğer her şeye izin vermek için bir güvenlik politikası oluşturursunuz. Kullanıcı eklemek uygulamaları için ' ' kuralı sonra ama şimdi olsun diye, bizim gibi ve geri kalanı izin vermez bildiğim tek uygulamaları engellemek izin ver Böylece internete üzerine geçiyor ne tür bir trafik görünürlük kazanabilir ve Satırda daha fazla uygulamayı engellemek isteyip istemediğinize karar verin

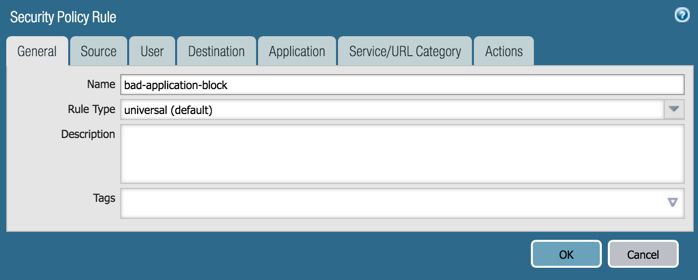

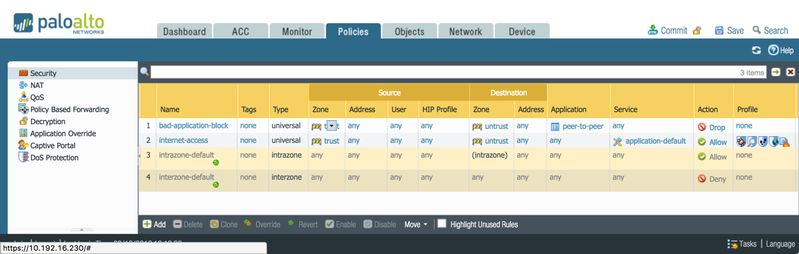

Güvenlik politikası şimdi böyle görünmelidir. Güvenlik politikası, her yeni bağlantı için en üste doğru işlendiği için, İnternet erişim politikasının kötü uygulama bloğu politikasının altında olduğundan emin olun ve ilk pozitif eşleşme geçerlidir. Kötü uygulama bloğu ilkesi Internet erişim kuralının altındaysa, eşler arası uygulamalara izin verilir.

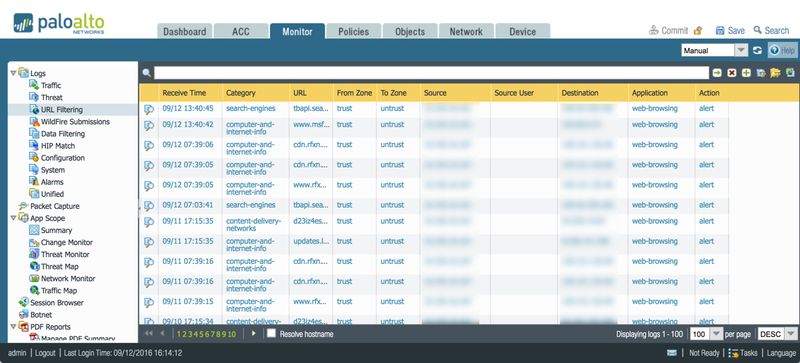

Şimdi devam edin ve bu değişiklikleri yapın ve Monitör sekmesine gidin. İşlem tamamlandığında, herhangi bir enfeksiyon algılanırsa, günlükler ilginç trafik günlüğü, URL günlükleri ve tehdit günlükleri ile dolmaya başlar.